Par Alexandre Boero, Journaliste-reporter, responsable de l’actu.Publié le 25 février 2025 à 16h36La proposition de loi Narcotrafic pourrait obliger les messageries comme Signal, Olvid et WhatsApp à créer des failles de sécurité pour les autorités. De quoi provoquer la colère d’associations comme La Quadrature du Net.Les associations de défense de la vie privée des consommateurs se lèvent […]

Auteur/autrice : adm1n

La Chine manipule l’IA pour mener des opérations d’influence dans le monde, alerte OpenAI

Dans un rapport, OpenAI explique avoir découvert plusieurs activités d’influence suspectes menées par une entité chinoise. Une annonce qui intervient alors que les experts s’inquiètent de l’utilisation de l’IA à des fins malveillantes. Surveillance et influence L’éditeur de ChatGPT a mis au jour un outil de surveillance alimenté par l’IA, dont la fonction principale est […]

Cybersécurité : Le logiciel espion Pegasus de plus en plus utilisé contre les chefs d’entreprise

Le logiciel espion Pegasus, habituellement utilisé pour espionner des personnalités politiques, militants et journalistes, infecte de plus en plus les smartphones de cadres du secteur privé. Dans un rapport publié le 19 février, la plateforme de sécurité mobile iVerify indique avoir détecté des traces d’infection de Pegasus dans 11 appareils uniques sur les 18 000 […]

Un redoutable kit pour pirate est capable de contourner l’authentification à deux facteurs

Jusqu’à présent, l’authentification à deux facteurs était une barrière plutôt efficace contre le phishing. L’idée est simple : même si un pirate récupère vos identifiants, il ne peut pas se connecter sans ce fameux code supplémentaire (envoyé par SMS ou via une application). Un phishing plus malin que jamais Sauf qu’Astaroth déjoue ce système grâce à […]

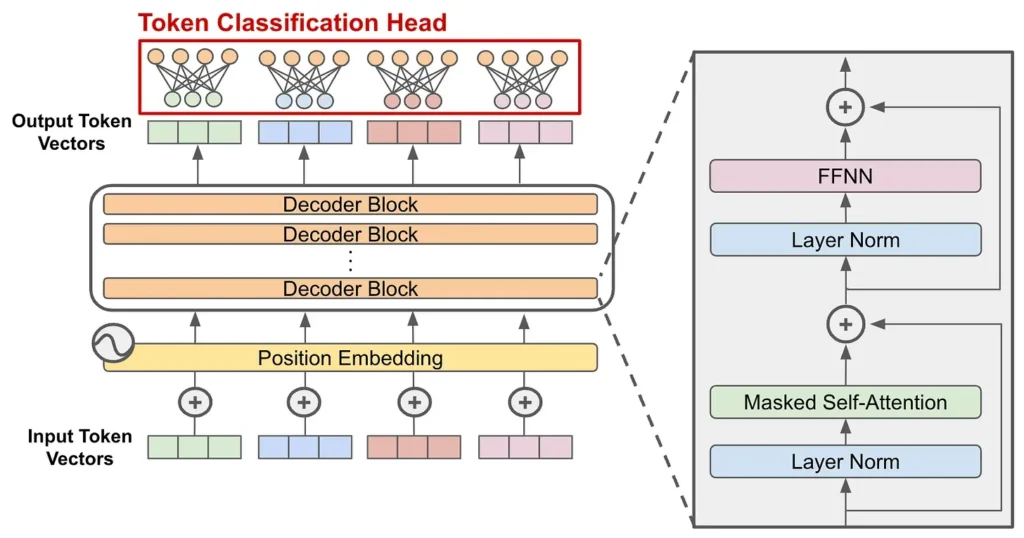

BadSeek – Le LLM malveillant qui révèle les dangers cachés des IA open source | Le site de Korben

Vous avez tous forcément déjà entendu parler de DeepSeek R1, le LLM chinois, qui raisonne quasiment aussi bien que les meilleurs modèles d’OpenAI.Et bien qu’il soit open source, c’est-à-dire que ses fichiers (les poids) peuvent être téléchargés et tourner offline sur votre machine, cela ne veut pas dire qu’on peut lui faire confiance à 100%.Hé […]

Des détournements de la messagerie Signal ont permis à des hackeurs russes d’espionner les soldats ukrainiens

Le logo de l’application de messagerie sécurisée Signal. LE MONDE Ce sont des techniques avancées de « quishing », c’est-à-dire d’hameçonnage grâce à des QR codes scannés par les smartphones, qu’ont découvert les équipes de cybersécurité de Google. Elles ont ciblé l’intégrité des communications de soldats en Ukraine utilisant Signal, une messagerie sécurisée populaire et régulièrement promue […]

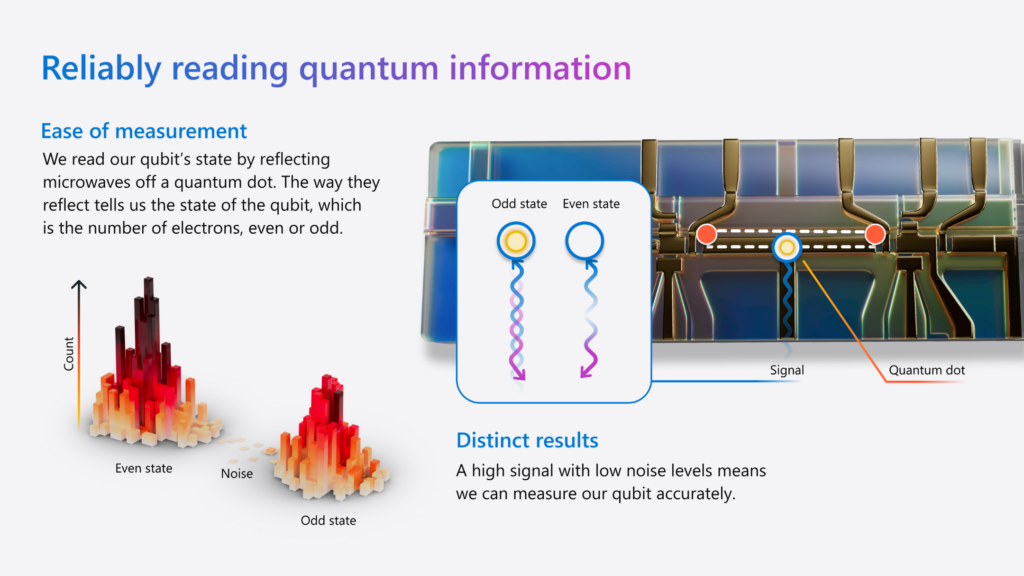

Microsoft dévoile Majorana 1, le premier processeur quantique au monde alimenté par des qubits topologiques – Source EMEA

Par Chetan Nayak, Technical Fellow et Vice-président Corporate du matériel quantique Conçu avec une nouvelle catégorie de matériaux révolutionnaire appelée topoconducteur, Majorana 1 marque une avancée structurante vers l’informatique quantique concrète. Les ordinateurs quantiques promettent de révolutionner la science et la société – mais seulement lorsqu’ils atteindront une échelle autrefois considérée comme lointaine et insaisissable, […]

Cybersécurité : les objets connectés malveillants trahis par leur empreinte radiofréquence

Les objets connectés dans le monde se comptent en milliards, et leur nombre est en constante augmentation. Cette profusion pose un problème majeur de cybersécurité : comment distinguer dans la masse les objets malveillants, utilisés pour des attaques ? Des scientifiques d’Inria proposent une nouvelle méthode : authentifier les objets connectés à partir de leur […]

Le crime organisé dans le cyber : le pouvoir des entreprises de services numériques face aux États – Portail de l’IE

Aller au contenu Read More _Cybersecurite via GRISE Veille Globale on Inoreader

Zero Trust : guide complet basé sur les recommandations du NIST – INCYBER NEWS

L’architecture Zero Trust (ZTA) est un paradigme de sécurité moderne conçu pour remplacer les modèles de sécurité traditionnels basés sur un périmètre. Elle repose sur l’hypothèse qu’aucun appareil, utilisateur ou réseau n’est intrinsèquement digne de confiance. À la place, la confiance est établie de manière explicite grâce à une vérification continue et à des décisions […]