Dans son bilan de l’impact économique du RGPD, 5 ans après son entrée en application, la CNIL relevait que les études économiques sur l’impact du RGPD se concentrent principalement sur les coûts et ne traitent que marginalement de ses bénéfices. La CNIL a donc entrepris d’étudier ces bénéfices et de proposer une analyse quantifiée. L’analyse […]

Cybersécurité

Voilà comment se protéger des arnaques à l’usurpation de carte SIM

Les fraudes dites « sim-swap » sont complexes à réaliser mais sont en forte augmentation. © Silvie Lindemann / PexelsCybercriminalité Nos numéros de téléphone portable sont devenus une forme d’identification de facto, mais ils peuvent être détournés à des fins malveillantes. C’est peut-être ce type d’attaque qui a été à l’origine de la récente cyberattaque […]

Recherche Proofpoint – TA397 : Un acteur de menace étatique indien espionne des organisations européennes

Les chercheurs en cybersécurité de Proofpoint dévoilent aujourd’hui une nouvelle analyse, en collaboration avec Threatray, sur les menaces concernant le groupe TA397 (Bitter). La recherche conjointe confirme que TA397 est un acteur de menace parrainé par l’État et axé sur l’espionnage, chargé de collecter des renseignements dans l’intérêt de l’État indien. La recherche inclut également […]

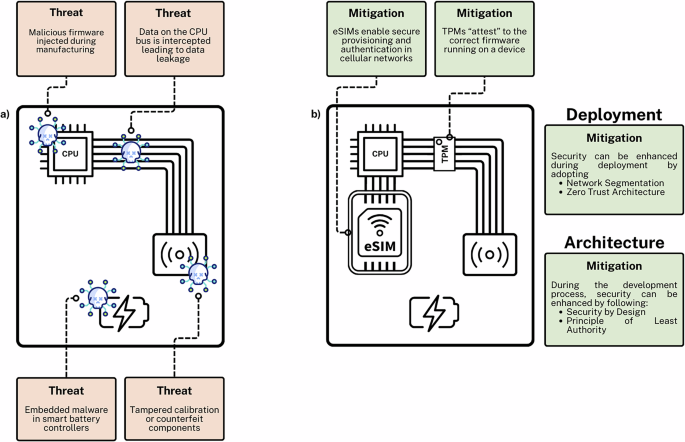

How secure are your health devices—stopping wearables becoming a personal and national security risk?

npj Digital Medicine, Published online: 28 May 2025; doi:10.1038/s41746-025-01710-2Wearable medical devices are becoming increasingly common in everyday life, and thus is the reliance on them, the data they generate, and the resulting treatment plans. However, recent events in the supply chains of other devices have shown the catastrophic outcomes manipulation of them can have. In […]

Cybersécurité applicative et hébergement web : quelles garanties techniques pour des déploiements sous WordPress ?

Face à l’accroissement des risques cyber et à l’omniprésence des CMS dans l’écosystème numérique, les équipes techniques doivent repenser leur stratégie d’hébergement. WordPress, par sa nature open source et sa forte adoption, représente à la fois un atout de développement rapide et une surface d’attaque privilégiée. Le choix de l’infrastructure d’hébergement devient alors un levier […]

Transposition(s) nationale(s) de NIS2 dans l’UE : quelle pagaille !

Chaque pays étant autonome pour inscrire la nouvelle directive de cybersécurité dans son droit national, les sociétés opérant dans plusieurs États de l’UE s’arrachent parfois les cheveux pour tenter d’adapter leur protocole aux lois locales. D’autant que sur 27 pays, seuls 6 ont pour l’instant vraiment transposé NIS2. Casse-tête assuré ! PME, ETI ou multinationales… Les […]

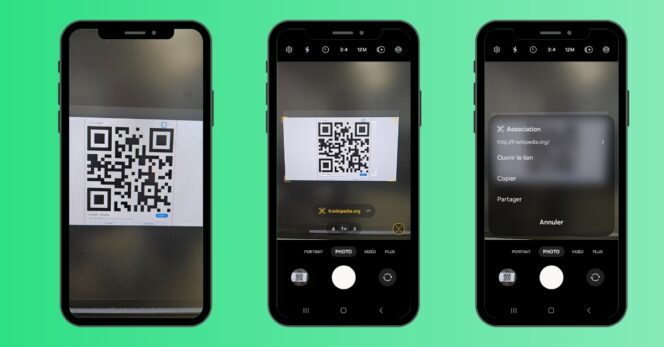

Cybersécurité : 7 conseils pour repérer un faux QR code et éviter les pièges

Les QR codes sont partout : affiches publicitaires, restaurants, lieux culturels, transports… Pratiques, rapides et efficaces, ils peuvent pourtant aussi servir à des attaques ou à des arnaques. Faux sites, téléchargement de logiciels malveillants, récupération d’informations personnelles… les risques de ce qu’on appelle également le quishing sont multiples. Voici donc les bonnes pratiques à adopter systématiquement […]

Ransomware : l’Australie impose la déclaration obligatoire des paiements

Une nouvelle étape majeure pour la cybersécurité en Australie. Depuis le 30 mai 2025, les entreprises australiennes réalisant plus de 3 millions de dollars australiens de chiffre d’affaires annuel doivent déclarer tout paiement de rançongiciel dans un délai de 72 heures. Cette obligation, issue du Cyber Security Act 2024, vise à combler le déficit de […]

CLOAK : quand l’art de se cacher trahit les cybercriminels

Dans un retournement presque antinomique, on tente aujourd’hui d’identifier les cybercriminels non pas en suivant leurs traces, mais en étudiant les techniques qu’ils emploient pour les effacer. Ce sont leurs stratégies d’effacement, de camouflage et de furtivité qui deviennent les nouveaux marqueurs à analyser. En 2025, une initiative originale fait émerger un champ encore peu […]

« La tour des iPhone volés »: pourquoi une grande partie des téléphones volés se retrouvent au même endroit

Un bâtiment de la ville de Shenzhen en Chine est devenu le lieu de recel privilégié des smartphones volés à travers le monde. Les appareils y sont vendus en entier ou en pièces détachées.Mais où peuvent bien passer les iPhone volés? Une enquête du Financial Times révèle qu’un bâtiment en Chine concentre une grande partie […]