Open Source Intelligence

L’essor de l’intelligence artificielle redéfinit les pratiques de l’OSINT sans en bouleverser les principes. Utilisée comme outil d’exploration et d’objectivation, l’IA permet de traiter des volumes de données inédits. À condition de rester strictement encadrée par des méthodes humaines de vérification et de contrôle. L’OSINT repose sur l’exploitation méthodique de sources ouvertes afin de produire de l’information vérifiable et contextualisée. Selon le dernier rapport publié par Global Market Insights, le marché mondial de l’OSINT était évalué à 12,7 milliards de dollars en 2025. Il devrait passer de 15,9 milliards de dollars en 2026 à 133,6 milliards de dollars en 2035,… […]

Et si le véritable avantage concurrentiel en due diligence ne se trouvait pas dans les bases de données, mais au plus près du terrain? Dans un monde où la transparence affichée masque souvent des réalités opaques, le véritable avantage concurrentiel réside désormais dans la connaissance humaine. Le renseignement de terrain complète la due diligence en révélant les dynamiques et comportements qu’aucune base de données ne peut capter. Fondement conceptuels: Due Diligence et HUMINT Alors que la plupart des audits financiers, juridiques et réputationnels reposent pour la grande majorité sur des sources documentaires et des registres nationaux, leurs limites se révèlent… […]

OSINT pour "Open Source Intelligence" : un journalisme s'invente entre investigation, cinéma documentaire et sphères artistiques et militantes. Le festival OSINT revient pour sa troisième édition ! L'évolution du champ des contre-enquêtes numériques en sources ouvertes – en cours depuis le début des années 2010 – continue à se déployer à travers le paysage changeant de nos sociétés soumises à de multiples pressions : celles de la crise écologique, celle de la crise démocratique ou encore des outils basés sur l'intelligence artificielle. Comment l'OSINT intervient-elle dans ces situations et répond à ces conditions ? Quelles alliances tissent ces investigations avec… […]

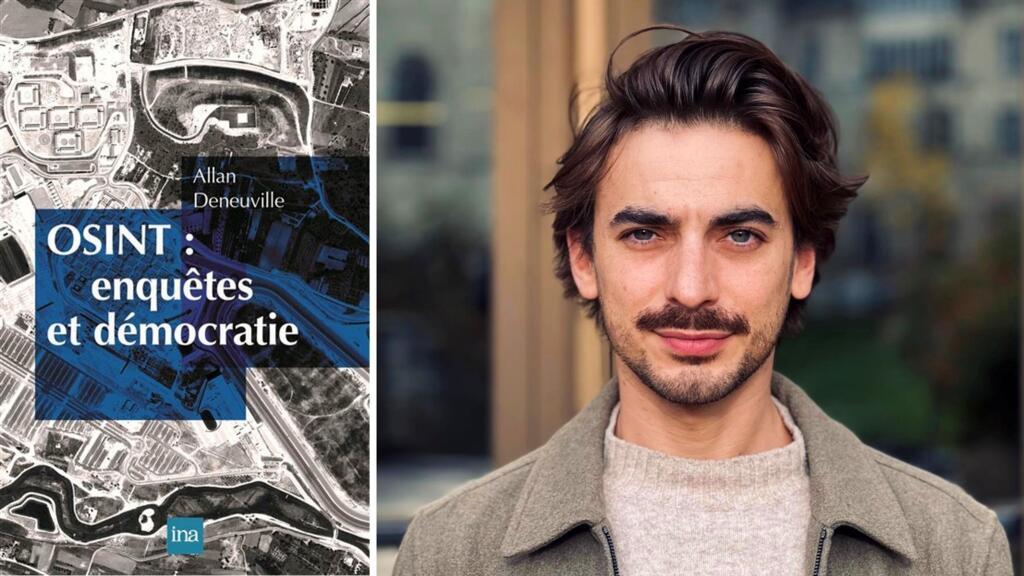

Allan Deneuville, maître de conférence à l'université Bordeaux-Montaigne et chercheur au centre GEODE (Géopolitique de la datasphère), vient de publier OSINT : enquêtes et démocratie (INA éditions). Dans ce livre, il explore cette méthodologie d'investigation qui a explosé depuis une quinzaine d'années dans l'écosystème informationnel mais qui a aussi un côté sombre, la dark OSINT. "OSINT : enquêtes et démocratie", un livre d'Allan Deneuville. © INA / Alexis Decourtheix-Crozatier L'acronyme OSINT, pour Open Source Intelligence (ROSO pour Renseignement d’origine sources ouvertes, en français), désigne la collecte et l'analyse d'informations accessibles à tous. C'est l'art de collecter et analyser des infos que tout… […]

À la suite de l’article d’hier, consacré à l’utilisation des opérateurs booléens dans Google, je vais maintenant évoquer les opérateurs de recherche, appelés aussi opérateurs de ciblage. Mais avant d’aller plus loin et afin de simplifier la compréhension des six premiers opérateurs présentés, il faut savoir que Google vous permet de rechercher dans (au moins) trois parties distinctes des pages web qu’il indexe : leur URL leur titre, leur corps du texte Cet opérateur permet de rechercher des pages dont le titre contient un mot-clé spécifique. Seul le mot qui suit immédiatement « intitle: » est pris en compte dans la recherche… […]

https://theconversation.com/jusquou-peut-aller-lespionnage-des-teletravailleurs-265110 Le contrat de travail donne à l’employeur un pouvoir de direction, incluant le contrôle des tâches effectuées en contrepartie d’une rémunération. Mais peut-on vraiment surveiller les télétravailleurs à leur insu ? La généralisation du télétravail a modifié le lieu d’exercice du travail – en mode nomade, à domicile, en tiers-lieu – et provoqué une imbrication des temps et espaces de vie. La banque états-unienne Wells Fargo a licencié une dizaine de collaborateurs au motif que ses salariés utilisaient un simulateur de mouvement de souris pour contrer le logiciel installé par leur employeur pour contrôler leur activité. Le géant bancaire brésilien Itaú a,… […]

Le 1er avril 2025, à Lille, la 4ᵉ édition de la Journée OSINT du Forum INCYBER a confirmé une tendance : l’Open Source Intelligence n’est plus l’apanage des geeks du renseignement ou de quelques passionnés d’investigation numérique. Elle s’est imposée comme une méthode partagée par de nombreux secteurs, à travers une multitude de techniques, dont voici quelques exemples. Comme dans de nombreux secteurs, l’intelligence artificielle transforme le journalisme – et plus largement, le domaine de l’information – selon une double dynamique : offensive et défensive. Elle amplifie les capacités d’enquête mais rend en même temps les techniques de manipulation de… […]

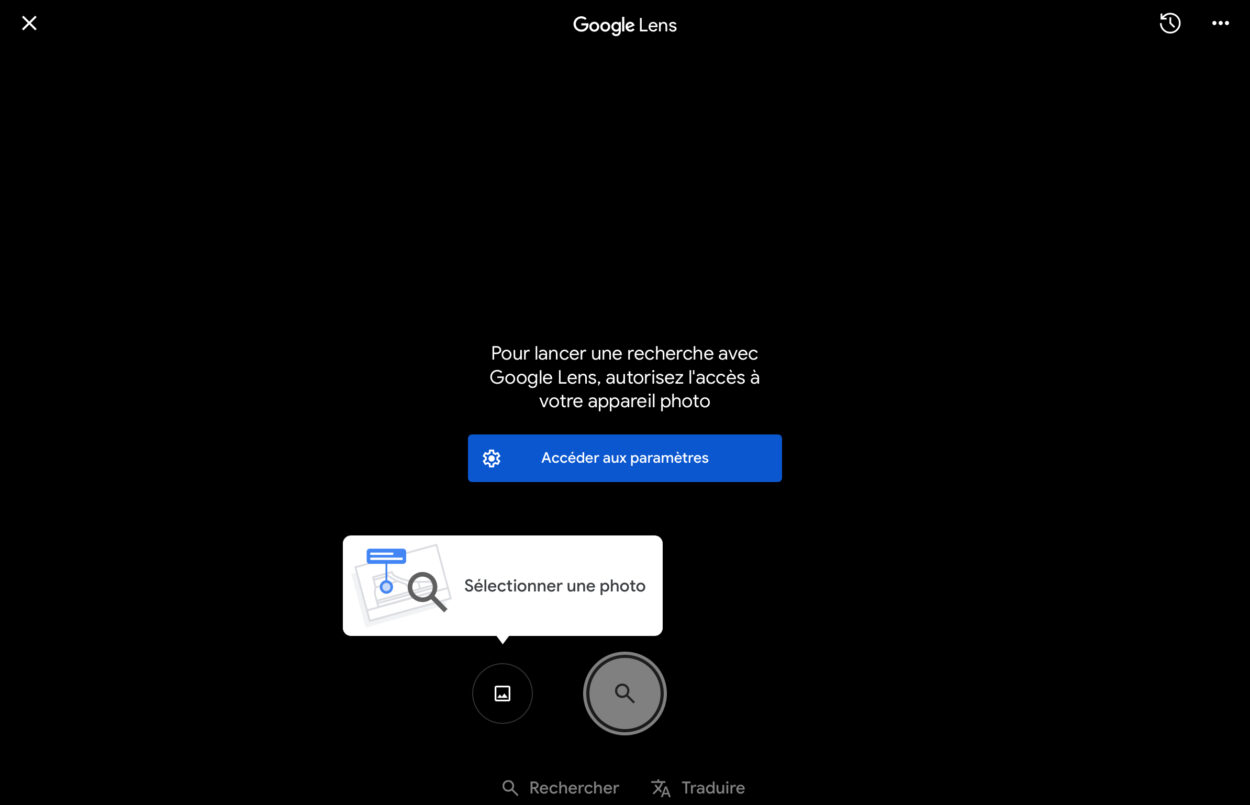

La recherche inversée, cette fonctionnalité qui permet de retrouver un nom ou de fact checker une information est utilisable sur iOS et Android. Pourtant son utilisation par les utilisateurs de smartphones et de tablettes restent modérée. Voici la marche à suivre pour l’utiliser en toute simplicité. Vous tombez sur une photo intrigante dans un groupe WhatsApp, un produit alléchant sur Instagram ou un mème douteux sur X (ex-Twitter), mais impossible d’en retrouver l’origine ? Pas de panique. Grâce à la recherche inversée d’images, vous pouvez enquêter comme un pro directement depuis votre iPhone ou iPad, et sans forcément installer d’app.… […]

For over a year, CheckFirst researchers have systematically collected and analysed hundreds of photographs of Russian military insignia available on manufacturer websites, resale platforms, and specialised forums. What began as an exploration of “phaleristics” (the academic study of medals and military decorations) evolved into a comprehensive mapping of Russia’s signals intelligence (SIGINT) infrastructure. The FSB’s 16th Center inherited the KGB’s signals intelligence capabilities and is reportedly behind some of Russia’s most sophisticated cyber operations, including the Turla and Energetic Bear groups. Until now, its structure remained largely opaque to public scrutiny. Our methodology, treating military memorabilia as structured data sources,… […]

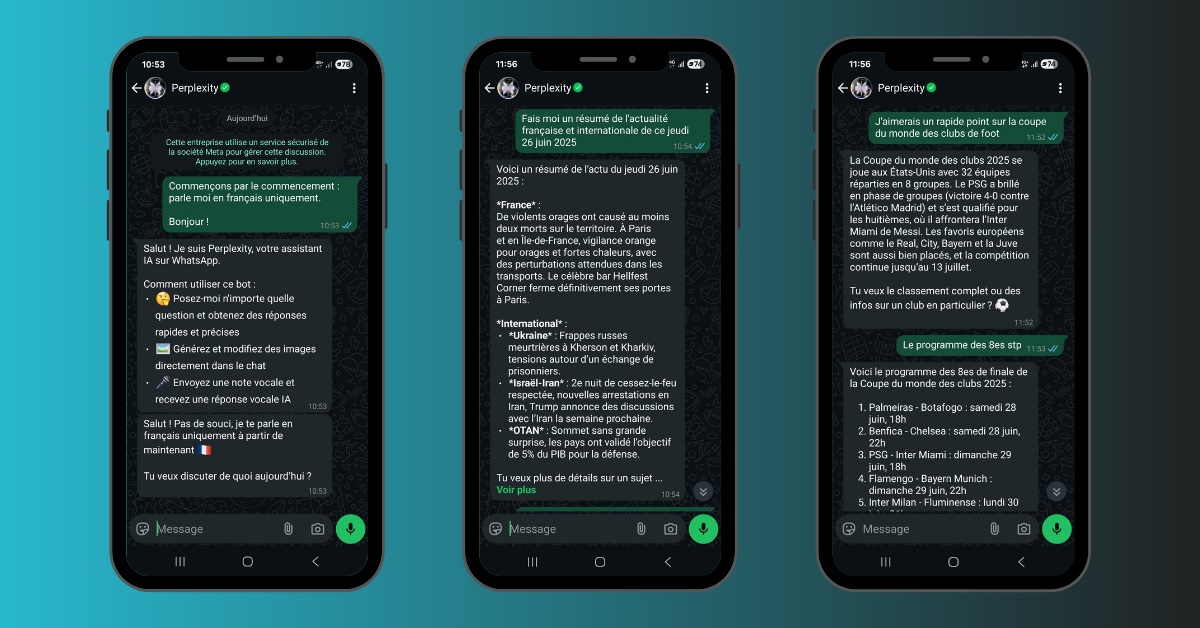

Aller au contenu Perplexity est désormais présent sur WhatsApp et vous permet de converser, obtenir tout type de réponse ou générer des images. Découvrez comment fonctionne l’assistant IA. Perplexity peut, chaque jour, générer automatiquement un résumé de l'actualité. © Montage BDM Perplexity s’est imposé comme un des meilleurs moteurs de recherche alimentés par IA. Mais sa vocation ne se limite pas à être une simple alternative à Google ou à ChatGPT Search. En effet, le chatbot IA peut désormais être utilisé sur WhatsApp, avec des capacités de recherche sur le web, de génération de texte ou d’images. Voici comment l’activer… […]

Publications [ GROUPE D'ÉTUDES SCIENTIFIQUES ET TECHNIQUES ] ——————————————- Révolution numérique : comment l’OSINT transforme la guerre et le renseignement Ce texte n’engage que des auteurs. Les idées ou opinions émises ne peuvent en aucun cas être considérées comme l’expression d’une position officielle de l’association Les Jeunes IHEDN. À PROPOS DE L’ARTICLE Cet article est le premier publié par le Groupe d’études scientifiques et techniques des Jeunes de l’IHEDN. Crée début 2025 pour fédérer et développer ces activités, il vise d’abord à rendre accessible les enjeux techniques, notamment en les reliant aux enjeux doctrinaux et géopolitique. Le sujet proposé, l’utilisation… […]

The other day, out of curiosity, I searched one of my social media usernames into Google search and different websites such as analyzeid, a tool that scans a list of popular platforms for accounts with that name and attached details. To my surprise, a website I don’t remember signing up to came up with details including my full name despite the inputted username only going up to my middle name.Everyone leaves traces online from anything to old social media posts to leaked data. Digital footprints might be slightly embarrassing remnants of an old phase, content that would damage a future… […]

The diagram above illustrates how Google Dorking operators work together to refine search queries. Each arrow represents how an operator modifies the search results, flowing from left to right. Operators are grouped into three main categories: Query Refinement (controlling exact matches and exclusions), Content Filtering (specifying what content to include), and Location Control (defining where to search). These operators can be combined in various ways to achieve increasingly precise results.Google Dorking, also known as Google Hacking, has emerged as a powerful technique in the arsenal of OSINT (Open Source Intelligence) professionals. This advanced search methodology enables investigators to uncover information… […]

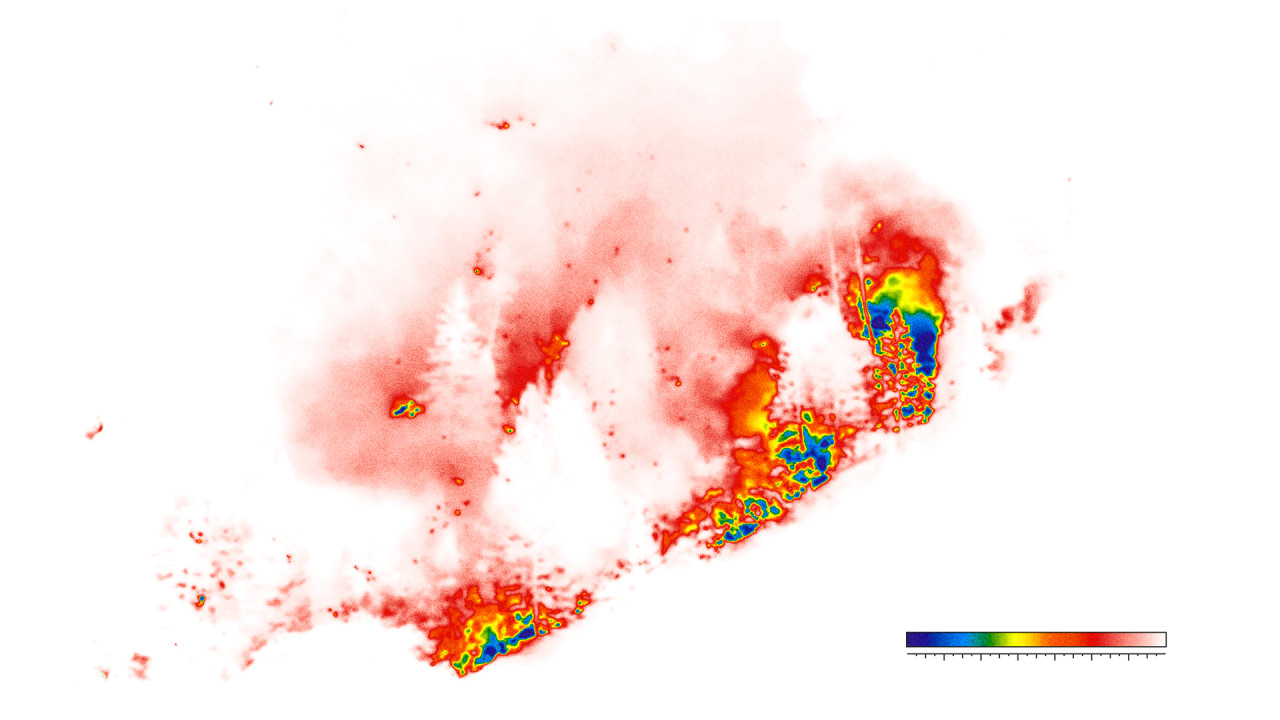

Every year, air pollution causes an estimated 6.7 million premature deaths, according to the World Health Organization. Studies from the European Environment Agency and the Center for Research on Energy and Clean Air link air pollution to respiratory diseases, cardiovascular issues, and premature deaths. In Southeast Asia, seasonal haze from illegal burning, such as the 2019 fires in Indonesia, has triggered public health crises across the region, while industrial emissions in China and India drive persistent air quality issues. Latin America also faces growing pollution concerns, with illegal waste burning and fossil fuel emissions worsening environmental and health risks. In… […]

Meduza n'en est pas à son premier défi. Basé à Riga, en Lettonie, le média indépendant russophone, source précieuse d'informations sur la Russie et la guerre en Ukraine, avait déjà été nommé "agent de l'étranger" il y a quatre ans. Le coup, porté par Moscou, "a détruit immédiatement notre modèle commercial", retrace Katerina Abramova, directrice de la communication du média. L'invasion de l'Ukraine a suivi, puis Meduza a été déclaré "indésirable" en Russie , le rendant "illégal" aux yeux du Kremlin. Outre les dons, Meduza a pu compter sur un autre soutien clé : celui d'organisations défendant la liberté d'expression, elles-mêmes… […]

Baptisé RRN, pour "Reliable Recent News" (en français "Les dernières informations fiables"), ce site est au cœur d'un vaste réseau de désinformation lié à une agence de communication au service des intérêts du Kremlin, la Social Design Agency. Derrière une façade de média classique (articles et vidéos en lien avec l'actualité), RRN mêle "fake news" et éléments de langage du pouvoir russe. Sur l'une de ses pages, il donne la parole à un Français présenté comme le fondateur des "gilets jaunes" : Thierry-Paul Valette. En décembre 2023, celui-ci a accordé une interview au site. Dans cet extrait de "Complément d'enquête", il affirme… […]

C'est l'une des fuites de données * les plus importantes de 2024. Grâce à elle, les journalistes de "Complément d'enquête" ont eu accès à des milliers de fichiers inédits qui lèvent le voile sur le fonctionnement de l'une des machines à désinformer pilotées par le Kremlin. On y découvre les documents internes de la Social Design Agency (SDA), qui se présente comme une agence de communication. Pour le chercheur Kevin Limonier, qui travaille depuis une quinzaine d'années sur les opérations d'influence russes, elle se distingue par "sa dimension politique" et ses étroites connexions avec le Kremlin : “Cette entreprise organise, pour le compte de l’Etat… […]

Sur le réseau social, des influenceurs affirment révéler les secrets du luxe, en assurant fabriquer eux-mêmes les mêmes sacs ou vêtements que les marques occidentales. Il s'agit de contrefaçons.Des sacs Hermès, des robes Chanel et même des ensembles de sport Lululemon. Comme le rapporte The Verge, depuis quelques jours, des vidéos de fabricants chinois envahissent les réseaux sociaux pour tenter de vendre des "produits de luxe" à bas prix.Sur ces images, des entrepreneurs affirment révéler les "secrets du luxe": la majorité des grandes marques occidentales du luxe produiraient en masse en Chine. Et pour se venger des taxes douanières imposées… […]

/2024/10/15/teillard-nicolas-portrait-670e7e37c238b365443138.png)

Le développement fulgurant de l'intelligence artificielle bouleverse aussi le monde des médias et de leurs utilisateurs. Pour le meilleur parfois, avec des ressources qui facilitent le travail des journalistes, mais aussi pour le pire, avec des manipulations de plus en plus sophistiquées. Temps de lecture : 4min Le drapeau national de la République démocratique du Congo cousu sur l'uniforme d'un colonel de l'armée congolaise (photo d'illustration). (SEBASTIEN KITSA MUSAYI / AFP) Si l'information a toujours été l'objet de manipulations dans l'histoire, les outils proposés par l'intelligence artificielle marquent une rupture, par l'ampleur, encore difficile à mesurer, des possibilités offertes par… […]